Khi nói đến việc tăng cường an ninh mạng công nghiệp, câu hỏi đầu tiên là "Bắt đầu như thế nào?" Tăng cường bảo mật mạng của các ứng dụng công nghiệp cũng giống như để tăng cường an ninh cho ngôi nhà của bạn. Bạn có thể khóa cửa ra vào và cửa sổ, thiết lập hệ thống giám sát IP và cất giữ các vật có giá trị của mình trong két an toàn. Bạn càng thực hiện nhiều hành động, ngôi nhà của bạn càng được đảm bảo an toàn. Tương tự như bảo mật mạng công nghiệp, bạn càng muốn bảo mật hơn thì bạn phải thực hiện nhiều thủ tục hơn. Quyết định về mức độ bảo mật thường phụ thuộc vào mức độ rủi ro bạn có thể chấp nhận, mức độ bảo mật bạn hy vọng đạt được cũng như khả năng thực hiện bảo mật của bạn.

Vì các công ty khác nhau có mức độ trưởng thành khác nhau về việc thực hiện an ninh mạng (ARC, 2019), nên việc đề xuất một phương pháp duy nhất phù hợp với tất cả là một thách thức. Chúng tôi dự định trình bày bộ tiêu chuẩn IEC 62443 làm hướng dẫn an ninh mạng phù hợp cho bất kỳ quy trình công nghiệp quan trọng nào. Chúng tôi sẽ chủ yếu tập trung vào các công nghệ được sử dụng với các tài sản cơ sở hạ tầng mạng, trình bày một cách có hệ thống và tự động để cấu hình giúp tránh lỗi của con người. Cách tiếp cận này giúp xác minh các chức năng hiện có của từng thiết bị được kết nối với mạng, bằng cách đảm bảo chúng phù hợp với các hướng dẫn do tiêu chuẩn IEC 62443 đề xuất và để cảnh báo người dùng nếu cấu hình thiết bị không đáp ứng các yêu cầu tối thiểu.

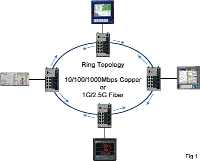

Hình 1: Mô hình trưởng thành về an ninh mạng do Nhóm cố vấn ARC đề xuất.

Phương pháp tiếp cận có hệ thống

Việc sử dụng phương pháp tiếp cận có hệ thống và tự động để triển khai cấu hình là điều cần thiết để đảm bảo tính đồng nhất và quan trọng hơn là tính lặp lại nhất quán và đáng tin cậy. Cách tiếp cận này nhằm mục đích giảm thiểu số lượng công việc mà con người phải thực hiện thủ công trong quá trình này, vì yếu tố con người được coi là nguyên nhân chính gây ra các sự cố mạng, bất kể họ có cố ý hay không. Vấn đề phức tạp hơn nữa là thực tế là các lỗ hổng do lỗi của con người gây ra rất khó phát hiện. Điều này là do việc phát hiện thường dựa vào quy trình kiểm toán mà một công ty đã thực hiện, quy trình này có thể không đáng tin cậy 100%. Cuối cùng, những người thực hiện cấu hình có thể tin sai rằng họ đã triển khai đúng cách, do đó khiến các mạng dễ bị tấn công.

Điều quan trọng là phải chú ý đến không chỉ bản thân các phương pháp luận, tức là 'Cái gì cần thực hiện', mà còn cả cách thức thực hiện chúng, 'Cách thức'. Bằng cách tiếp cận có hệ thống và tự động để triển khai cấu hình, những rủi ro này có thể được giảm thiểu đáng kể, tăng độ tin cậy và bảo mật của mạng.

Triển khai có hỗ trợ phần mềm

Phần mềm có thể là một trong những tùy chọn cho phép bạn triển khai thành công các quy trình bảo mật. Ngay cả những kỹ sư giàu kinh nghiệm nhất cũng không thể ghi nhớ tất cả các cấu hình cần thiết cho các quy trình bảo mật này. Một vấn đề khác làm phức tạp thêm vấn đề là khi các công ty muốn quản lý các cấu hình và giữ cho chúng nhất quán trong suốt vòng đời của mạng. Dưới đây là ba mẹo khi sử dụng phần mềm để thực hiện cấu hình.

Phát triển danh sách kiểm tra để thực hiện các biện pháp an ninh

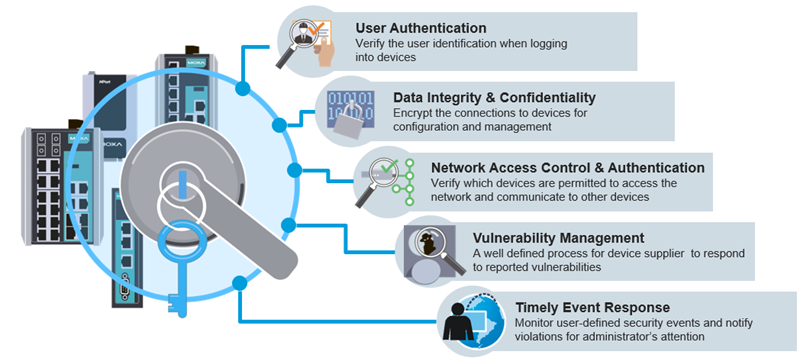

Trước khi các kỹ sư của bạn bắt đầu thực hiện cấu hình, điều cần thiết là phải cung cấp cho họ các nguyên tắc rõ ràng bằng cách soạn danh sách kiểm tra dựa trên chính sách bảo mật của công ty bạn. Theo tiêu chuẩn IEC 62443, bạn cần xem xét năm giai đoạn (Hình 2). Ví dụ: bạn nên bật tính năng bảo vệ tên người dùng và mật khẩu để xác minh danh tính người dùng khi đăng nhập vào thiết bị, mặc dù không có biện pháp bảo mật vì việc truy cập thiết bị không có mật khẩu bảo vệ dễ dàng và nhanh chóng hơn nhiều.

Hình 2: Năm giai đoạn để kiểm tra các biện pháp an ninh.

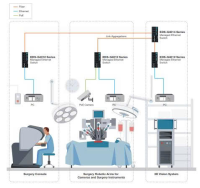

Sử dụng hình ảnh thay vì danh sách

Một trong những cách hiệu quả nhất để hỗ trợ quá trình kiểm tra bảo mật mà không ảnh hưởng đến đánh giá của người dùng là sử dụng các biểu diễn đồ họa thay vì danh sách để xác định thiết bị có trong mạng mạng. Hình ảnh được xử lý nhanh hơn và não người dễ nhận ra hơn. Do đó, việc sử dụng các biểu diễn đồ họa giúp nhanh chóng xác định các cài đặt bảo mật của từng thiết bị, như trong Hình 3.

Sử dụng màu sắc

Điểm cuối cùng mà chúng ta sẽ xem xét là sự khác biệt về màu sắc để làm nổi bật các mức độ bảo mật khác nhau. Bộ não con người có thể dễ dàng nhận ra các tông màu khác nhau (Engel S, Zhang X, Wandell B, 1997), có nghĩa là các màu khác nhau có thể được sử dụng để giúp người dùng nhận dạng nhanh tình trạng bảo mật của từng thiết bị và thông báo cho họ về các hành động có thể xảy ra.

Tóm lược

Kết luận, các phương pháp hệ thống và tự động đáng tin cậy hơn các quy trình thủ công và lặp đi lặp lại do con người thực hiện. Điều quan trọng là tất cả các tính năng an ninh mạng hiện có phải phù hợp với nhu cầu riêng của từng hệ thống và được thực hiện một cách chính xác. Thực hiện một cách tiếp cận có hệ thống có thể giúp bạn đối phó với các cấu hình bảo mật phức tạp, đồng thời giảm thiểu lỗi do con người gây ra.

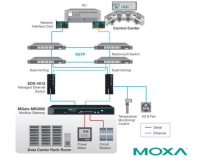

Phần mềm quản lý mạng Moxa’s MXview cung cấp cho bạn cái nhìn tổng thể về tình trạng bảo mật của các thiết bị mạng của bạn và phần mềm cấu hình MXconfig cho phép bạn định cấu hình hàng loạt các thông số bảo mật để tăng cường bảo mật. Hơn nữa, Moxa cũng đã sản xuất danh sách kiểm tra bảo mật cho các thiết bị chuyển mạch Ethernet và máy chủ thiết bị nối tiếp để giúp người dùng thực hiện các biện pháp bảo mật.

Mr Duy

Mr Duy live:thanhduystc

live:thanhduystc